Mayıs ayı içerisinde Microsoft bizlere niyahet Azure üzerinde DNS Servisinin Preview olarak duyurdu. Artık Azure üzerinde Public DNS hizmeti alabileceğiz. Amazon içerisinde bu hizmet uzun süredir var. Şimdilik bu yeni gelen özelliği kullanmak için sadece Powershell ile gerçekleştirebiliyoruz.

DNS Hizmeti ile beraber yakın zamanda eklenecek olan özellikler ise,

- DNSSEC Support

- Traffic Manager ile beraber biçimde çalışma

- Office 365 içerisine custom domain ekleme işlemleri

- Azure Portal üzerinden yönetim arayüzü

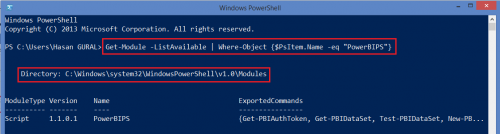

Azure DNS servisini Powershell üzerinden yöneteceğimiz için Azure Powershell Modülünü güncellememiz gerekmektedir. GitHub üzerinden en güncel Azure Powershell modulü aşağıdaki linkte mevcuttur.

https://github.com/Azure/azure-powershell/releases

Azure Powershell Modülünü kurduktan sonra versiyon kontrol için aşağıdaki komutlar size yardımcı olacaktır.

![]()

Yapacağımız işlemleri sırasıyla özetleyelim.

- Powershell içerisine Azure hesabının eklenmesi

- Azure DNS önizleme sürümüne kaydolmak ( Preview Feature ekranı veya Powershell ile yapılabilir.)

- Resource Group oluşturması ( Azure içerisinde mevcut Resource Gruplar kullanılabilir.)

- Zone oluşturulması ve Registrar(tescil edilen firma) tarafında Name Server(NS) kayıtlarının güncellenmesi

Powershell içerisine Azure hesabınızı eklemek için Blog üzerinde daha önce detaylı bir yazı paylaşmıştım. Hızlıca tekrardan bahsedelim. “Add-AzureAccount” cmdlet kullanarak karşımıza gelen kısımda Subscription bilgileri ile Powershell içerisine Azure hesabımızı ekleyebiliriz.

![]()

Azure DNS Preview servisini kullanmak Preview Feature sayfasından bunu aktif etmeniz için aşağıdaki adresten başvuru yapmanız gerekmektedir.

http://azure.microsoft.com/en-us/services/dns/

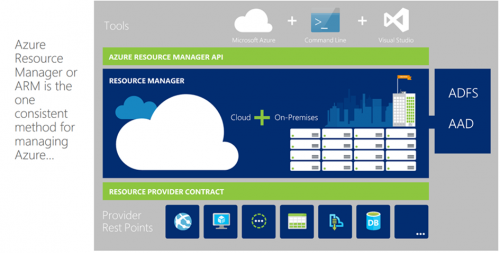

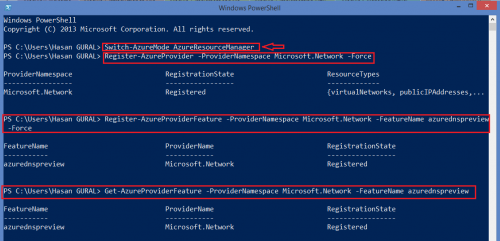

Yukarıdaki işlemi dilerseniz Powershell ile gerçekleştirme şansınız bulunmaktadır. Azure Powershell Modülünü ResourceManager Moduna çekmeniz gerekmektedir. Bu sayede Provider ile ilgili cmdlet karşımıza gelecektir.

![]()

Switch-AzureMode AzureResourceManager

Register-AzureProvider -ProviderNamespace Microsoft.Network -Force

Register-AzureProviderFeature -ProviderNamespace Microsoft.Network -FeatureName azurednspreview -Force

Get-AzureProviderFeature -ProviderNamespace Microsoft.Network -FeatureName azurednspreview

Powershell içerisine Azure hesabımızı tanıttık, DNS Preview özelliğini kullanmak için ister Preview Feature sayfasından veya yukarıda görüldüğü gibi Powershell ile başvuru yapabiliyoruz. Yukarıdaki en son Powershell komutu ile yapılan DNS Preview servisi için RegistrationState kısmını ekrana getirdim. Eğer yeni başvuru yapsaydınız yaklaşık 24 saat içerisinde aktif hale gelecekti. Preview Feature sayfasından veya Powershell ile yapılan başvuruları buradan kontrol etmeniz gerekmektedir. Sebebi ise henüz DNS Preview servisini Azure Portal üzerinden göremiyoruz.

DNS Preview başvurusunun “Registration State” kısmını “Registered” gördükten sonra, artık DNS Zone tanımlamasını Azure DNS Servisi içerisinde yapalım. Yukarıdaki adımlarda belirttiğimiz gibi, DNS Zone oluşturmanız için Azure içerisinde mevcut yada yeni bir Resource Group yaratmalısınız.

Yeni bir Resource Group yaratmak için yine Azure Powershell Modulünü ResourceManager modunda ve kullanmanız gereken cmdlet “New-AzureResourceGroup –Name ResourceGroupName –Location AzureRegion” şeklinde olmalıdır.

![]()

Azure üzerinde artık DNS Zone yaratma işlemine geçelim. Unutmamız gereken nokta var, Azure DNS Servisi içerisine Zone yarattığımız zaman bizlere Name Server (NS) ve Start of Authority (SOA) iki adet kayıt oluşturacak. Bu kayıtlar bizlere Windows Server içerisinde DNS hizmeti içerisinde Zone oluşturduğumuz zamanda gelmektedir. Name Server(NS) kayıdı içerisinde DNS Sunucu bilgileri var ve biz bu isimleri alıp Alan adımızı Registrar ettiğimiz yani tescil ettiğimiz firma üzerinden Azure DNS Server adresimizi göstermemiz gerekmektedir.

Azure DNS Servisi içerisine DNS Zone eklemek için kullanacağımız cmdlet “New-AzureDNSZone –Name domainname –ResourceGroup ResourceGroupName” şeklinde olmalıdır.

![]()

Zone ekleme işlemi bitti, artık Zone oluştururken Name Server (NS) ve Start of Authority (SOA) kayıtlarımızı gösterelim. Bunun için kullanacağımız cmdlet, “Get-AzureDnsRecordSet -ZoneName domainname -ResourceGroupName ResourceGroupName -RecordType Kayıttipi(NS – SOA – A – SRV )

Not: RecordType parametresini kullanmaz iseniz DNS zone içerisindeki tüm kayıtlar listelenir.

![]()

Oluşturduğum Zone içerisinde bu Domain Adına hizmet veren DNS Server listesi yukarıdaki çalıştırdığım cmdlet sayesinde görmekteyim. Artık yapmam gereken sadece, Registrar arayüzünden (CPanel) içerisinden bu alan adı için belirtilen DNS Serverları kullanmam gerektiğini belirtmem gerekiyor.

![]()

Yukarıdaki gibi artık hasangural.com için Azure DNS Serverlarını kullanacağımı belirttim. Artık hasangural.com için Azure DNS hizmet veriyor. DNS Hizmetimizin başarılı bir şekilde çalıştığını anlamak için test amaçlı bir tane Resource Record kayıdı oluşturalım. Host (A) kayıdı oluşturup ve daha sonra bunu doğrulamasını gerçekleştirelim.

Azure üzerinde Zone içerisine Resource Record ( A, MX, SRV, PTR, TXT) kayıtlarını eklemek için kullanacağımız cmdletler, “New-AzureDnsRecordSet, Add-AzureDnsRecordConfig, Set-AzureDnsRecordSet” bunların hepsini pipeline süreci içerisinde kullanmamız gerekmektedir.

![]()

Azuredns.hasangural.com adında bir Host(A) kayıt eklendi ve ip adresi olarak “4.5.6.7” olarak gösterdik. Şimdi ise bunun bir doğrulamasını yapalım. ( Powershell veya Nslookup ile )

![]()