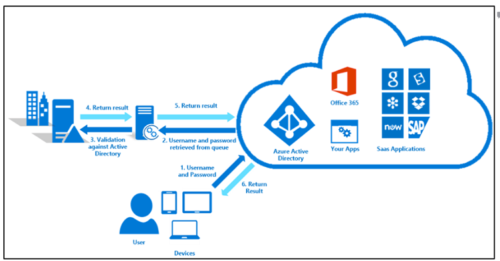

Office 365 Self Service Password Reset (SSPR), hizmeti BT uzmanlarına kullanıcı yönetim konusunu biraz da olsa kolaylaştırmaya yarayan bir kullanıcı parola yönetim hizmetidir.

Şirket içindeki bir kullanıcı parolasını unuttuğunda sistem yöneticisi ile iletişim kurması ve sistem yöneticinin de bu kullanıcıya destek olması neredeyse 15-20 dakika, çalışma ortamına göre bilemediniz 30 dakikayı bulduğunu söyleyebiliriz. Bu kadar basit bir işlemi BT yöneticileri değil de son kullanıcı tarafından sağlanması BT yöneticilerin performansını kim bilir ne kadar etkileyecektir. Böylelikle son kullanıcı şifre güvenliğini de bir kat daha arttırabiliriz.

Hiç vakit kaybetmeden bu hizmeti nasıl aktif edeceğimizi sizlere adım adım anlatmak isterim. İlk olarak office 365 genel yönetici hesabını kullanarak Azure Portalına giriş yapın.Office 365 yönetim merkezi altında Azure AD yönetim butonunu göreceksiniz.

Azure AD yönetimine tıkladığınızda, Sol taraftaki Azure Portalındaki seçenekler listesinden Azure Active Directory seçeneğini bulun ve seçin.

Azure Active Directory üzerine geldiğinizde sağ kısımda açılan pencerede Password Resetlinkini göreceksiniz.

Daha sonrasında açılan sayfada ise Self Service Password Reset hizmetini isterseniz belirli kullanıcılarda aktif edebilirsiniz, isterseniz de tüm kullanıcılarda da aktif edilebilir. Tüm kullanıcılarda aktif edip, kaydediyorum.

Kimlik doğrulama yöntemleri bölümünde ise kullanıcılarda E-mail, Mobile phone, Office phone ve Security questions gibi yöntemleri kullanarak şifre değişiklikleri gerçekleştirilebilir.

Kimlik doğrulama yöntemleri;

-

E-posta, kullanıcının yapılandırılmış kimlik doğrulama e-posta adresine kod içeren bir e-posta gönderir

-

Cep Telefonu, kullanıcıya yapılandırılmış cep telefonu numarasına kod içeren bir çağrı veya kısa mesaj alma seçeneği sunar

-

İş Telefonu, kullanıcıya yapılandırılmış iş telefonuna kod içeren bir çağrı alma seçeneği sunar

-

Güvenlik Soruları arasından seçimler yapılır;

-

Kaydolmak için gerekli soru sayısı: Kullanıcının seçim yapabileceği bir soru havuzu oluşturmak üzere daha fazla yanıt vermeyi seçebileceği anlamına gelir. Bu seçenek, 3-5 aralığında ayarlanabilir ve sıfırlamak için gereken soru sayısına eşit veya daha büyük olmalıdır.

-

Güvenlik soruları eklenirken “Özel” düğmesine tıklanarak özel sorular eklenebilir

-

Sıfırlamak için gereken soru sayısı: Kullanıcı parolasının sıfırlanması veya kilidinin açılması için doğru cevaplanması gereken 3-5 soruya ayarlanabilir.

Kayıt bölümünde ise kullanıcılar oturum açtıklarında kaydolmalarını zorunlu kıl seçeneği ile kimlik doğrulama bilgilerini onaylamaları istenen gün sayısı bilgileri bulunmaktadır. Bu seçenekler ortamdaki yönetim şekline göre düzenlemeler yapılabilir.

Bilgilendirme bölümünde ise kullanıcıları şifre sıfırladığında ilgili yöneticilere ya da tüm yöneticilere bilgilendirme maili gönderilsin mi? bilgisi verilmektedir.

Özleştirme bölümünde ise kullanıcılar bu süreçte daha fazla yardıma ihtiyaç duyduklarında belirlenen link ve e-mail adreslerinden destek alabilir bilgisi sunulur. Bu bölümü kendinize göre düzenleyebilirsiniz.

Tüm bu seçenekleri düzenledikten sonra bir kullanıcımız üzerinde Self Service password reset işlemini uygulayalım. Üst kısımda bu özelliği nasıl aktif edeceğimizi gördük, aşağıdaki kısımda ise son kullanıcı tarafında nasıl bir yol izleneceğini anlatılmaktadır. Azure Users and Group tabi altında demo1 isim bir kullanıcım mevcut, bu kullanıcı üzerinde demeleri gerçekleştireceğiz.

Office 365 portalına ya da Azure portalına giriş yapmak istediğimizde yukarıdaki gibi bir uyarı ile karışılacaksınız. Azure Active Directory Self Service password resetbölümünde belirttiğimiz gibi ‘Yöneticiniz, hesabınızı kurtarmanıza yardımcı olmak ve ek bir güvenlik bilgilerini eklemek için zorunlu bir takım bilgiler istiyor’ Bu kısımda ileri butonu ile devam edin

Ardından Telefon veya E-posta doğrulama bilgileri isteniyor. Herhangi birini girip, ilerleyebilirsiniz.

Kimlik doğrulama işlemini Telefon üzerinden gerçekleştirildiği için telefona gönderilen doğrulama kodunu girin.

Kimlik doğrulama işlemi başarılı bir şekilde tanımlandıktan sonra bitir butonu ile devam ediyoruz.

Kullanıcı şifrelerini sıfırlaması gerektiği zaman Hesabınıza erişemiyor musunuz? Bağlantısına tıklayıp, şifre değiştirme adımlarını takip edebilir. İlk olarak kişisel veya iş hesabı seçmeleri istenir. Biz kurumsal işe hesabını seçerek ilerliyoruz.

Şifre sıfırlaması isteyen kullanıcı otomatik bir bot olmadığını doğrulamak için, resimde gösterildiği gibi istenilen yazı ve sayılar karakterleri girilir.

Doğrulama için mevcut yöntemlerden herhangi birini seçerek, ilerlenir.

Kullanıcı doğrulama işlemi başarılı bir şekilde tamamlandığında yeni şifre oluştur ekranı gelecektir. Belirlediğiniz yeni şifreyi girerek şifre sıfırlama işlemini tamamlayabilirsiniz.

Kullanıcımız bundan sonraki portal erişimlerini belirlediği şifre ile giriş yapabilir.