Gateway Servisinin kurulumu için “WS2016-S1” isimli sunucuya bağlanıp ilgili kurulum paketlerini indirip başlayabiliriz. Kurulum dosyası içerisinde iki adet dosya gözükmektedir.

- GatewayInstall.MSI – Gateway hizmetinin dosyaları

- Profile.Json – Gateway hizmetinin Azure ile register olmasını sağlanayan detayları barındırır.

Kurulum başarıyla tamamlandıktan sonra, “Services” konsolu üzerinde iki adet servisin durumunu görebiliriz. Bu servislerin “Running” durumunda olduğuna dikkat edilmesi gereklidir. Bununla beraber devamlılığın sağlanması şart, bütün süreçler Azure Portal ile yönetmek istediğiniz sunucular arasındaki tüm trafik Gateway sunucusu üzerinden geçiyor.

- Server Management Tools Gateway

- Server Managemet Tools Gateway Updater

Eğer servislerde herhangi bir sorun gözükmüyor ise Azure Portal içerisinden Gateway Resource kısmında sunucunun “Register” işleminin başarı bir şekilde gözüktüğünü görebilirsiniz.

“GatewayAzure” detaylarına bakıldığında “WS2016-S1” isimli Gateway sunucumuzun başarıyla tanımladığını görmekteyiz. Artık yönetmek istediğimiz sunucuları ekleyebiliriz. Kısa bir bilgi ekleyelim, Gateway Server Windows Server 2012 R2 üzerinde çalışan bir sunucu olsaydı, yukarda yapıldığı şekilde “GatewayInstall.MSI” paketi ve Powershell 5.0 kurulumu ( Windows Management Framework 5.0) yapıldıktan sonra SelfSigned sertifika üretmeniz gerekiyor olacaktı. Windows Server 2016 olarak belirlediğim Gateway sunucumunda bunların hepsi otomatik bir şekilde olmaktadır.

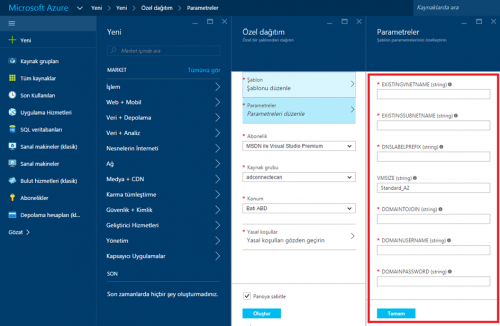

“RG-ServerManagement” adlı Resource Gruop içine girip hizmeti yaratırken yönetmek istediğim sunucumun “Server Management Tools” kısmını girip bir hesap belirtip yönetime başlayalım.

“WS2016-TP5” isimli makinemi yönetmek için eklemiş olduğum “Server Management Tools” hizmetinin içerisine girdiğimizde bize ilgili sunucunun tüm kaynaklarını yönetmek için yetkili bir hesap detayları istenecektir.

Yukarıda görüldüğü gibi sunucuyu yönetebilmek için bir defalığına mahsus yetkili bir hesap belirtmeniz gerekiyor. “Manage As” butonuna bastığınız zaman Credentials bilgisi girmeniz bu sunucuyu Azure Portal’ı üzerinden yönetmenize izin verecektir. Girmiş olduğunuz “Credentials” bilgisi Gateway sunucuya gönderilecek ve Gateway sunucusu hizmeti oluştururken girilen “ComputerName” adıyla birlikte erişim sağlayıp tüm veriyi Azure Portal içerisinde göstermeye çalışacaktır. Portal üzerinde yapacağınız tüm sorgular ve yönetim hepsi Powershell üzerinden sağlanmaktadır.

“Manage As” butonuna bastıp gerekli yetkili hesapları girelim. Ortamımızda “Domain Services” olduğu için “Domain Admin” hesabı belirttim. Eğer şifre bilgilerinizin doğruluğu test edildikten sonra yönetim ile ilgili alanların aktif olduğunu göreceksiniz.

Yukarıdaki ekran içerisinde gördüğünüz “Tools” kısmında yönetmek istediğiniz sunucuya Azure Portal üzerinden kolayca aksiyon almanızı sağlıyor. Artık sunucuya neredeyse Uzak Masaüstü gibi yöntemler ile bağlanmanıza gerek kalmayacak. Azure Portal’ına erişebildiğiniz heryerden sunucularınızı kolay bir şekilde yönetmenizi mümkün kılıyor.

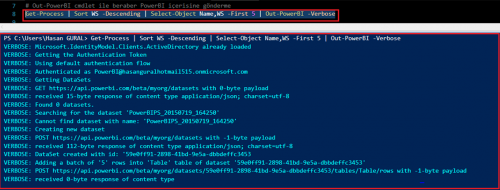

Görüldüğü gibi, Performance değerlerini anlık takip edebildiğim ve günlük sistem yöneticilerinin “Remote Desktop” yöntemiyle yapmakta olduğu bir çok işi Azure Portal’ı üzerinden çok hızlı bir şekilde yapabilmekteyiz. Aşağıda görüldüğü yönetmekte olduğumuz sunucunun Network ayarlarını Azure Portal’ı üzerinden kolay bir şekilde değiştirebiliyorum.

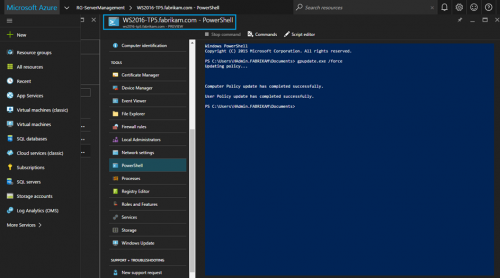

Yine başka bir örnekte Powershell Console erişmiş bulunmaktayım. Tabi konu Powershell’e geldiği için yapabildikleriniz ve yapacaklarınız neredeyse sınırsız oluyor. Bu ekran içerisinde isterseniz elinizdeki “.Ps1” uzantılı dosyalarınızı gösterebilir, Powershell Modülleri kurabilir veya Powershell Desired State Configuration yönetimi için ayarlarınızı buradan yapabilirsiniz.

Bir sonraki yazımızda “Windows Server 2012 & 2012R2” sunucularınızın nasıl yönetildiği ve Domain Services ortamında olmayan sunucularımız için “Server Management Tools” hizmetinin kullanımına parmak basacağız.