Windows Management Framework 5.0 Preview versiyonu yayınlandığından günden beri bizlerde inceleyemeye aldık ve yeni gelen güzel özelliklerin birkaçından bu yazımızda bahsediyor olacağız. Windows Management 5.0 Preview Public beta durumda olup, aşağıdaki linkten indirebilirsiniz.

x64 Platform Link : WindowsBlue-KB2969050-x64.msu

x86 Platform Link : WindowsBlue-KB2969050-x86.msu

Öncelikle Windows Management Framework 5.0 yükleyebilmeniz aşağıdaki işletim sistemlerine sahip olmanız gerekmektedir.

| Operating System |

Service Pack |

Editions |

| Windows 8.1 |

|

All |

| Windows Server 2012 R2 |

|

All |

İndirme işlemini yaptıktan sonra,

![]()

İndirdiğiniz dosya tıklayarak yükleme işlemini başlatabilirsiniz.

![]()

![]()

Dilerseniz komut satırı aracılığı ile kurulum yapabilirsiniz.

•x64 bit tabanlı İşletim Sistemleri için Windows 8.1 Pro, Windows 8.1 Enterprise, Windows Server 2012 R2

Windows8.1-KB2969050-x64.msu /quiet

•x86 bit tabanlı İşletim Sistemleri için Windows 8.1 Pro, Windows 8.1 Enterprise, Windows Server 2012 R2

Windows8.1-KB2969050-x86.msu /quiet

WMF 5.0 Preview ( Powershell 5.0 Preview) kurulumu yaptıktan sonra, versiyonu olduğunuzu doğrulamak için Powershell Console üzerinde ;

“$PsVersiyonTable”

ya da “Get-Host”

yazarak bulunduğunuz versiyonu öğrenebilirsiniz.

![]()

İlgili kurulum aşamalarını bitirdikten sonra, Powershell 4.0 versiyonuna göre Powershell 5.0 üzerinde aşağıdaki alanlarda güncellemeler gelmiştir.

- Windows PowerShell

- Windows PowerShell Integrated Scripting Environment (ISE)

- Windows PowerShell Web Services (Management OData IIS Extension)

- Windows PowerShell Desired State Configuration (DSC)

- Windows Remote Management (WinRM)

- Windows Management Instrumentation (WMI)

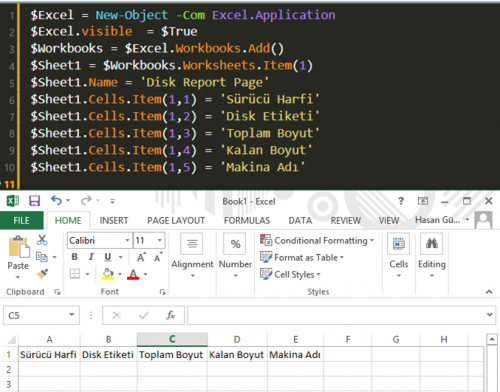

Bu versiyon da saymakla bitmeyen ve esnek yapısıyla günümüzde BT çalışanlarının günlük işlerini otomatize etmeye yarayan betik dil olan karşımıza ileride BT çalışanların işlerini ne kadar kolaylaştıracağını şahit olacaksınız. Powershell 5.0 Preview ( Windows Management Framework Preview 5.0) sürümünü kurduğunuzda iki adet yeni modülü inceliyor olacağız.

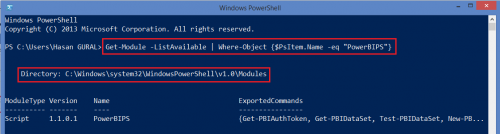

Dilerseniz Powershell Console üzerinde “Get-Module –ListAvaible” komutunu çalıştırarak aktif olan modülleri görebilirsiniz.

![]()

“Network Switch” Modülü ile artık Microsoft Logolu gördüğünüz Switchleri yönetme şansına sahip olacaksınız. Microsoft endüstri standardı olan DMTF (Distributed Management Task Force) kapsamında kullanarak bu süreci geliştirdiğini söylemekte fayda var. Yönetebildiğimiz Switch markalarından bazıları; Cisco ve Huawei markalarını örnek verebiliriz. Kısaca Powershell ile yapabildiklerimiz;

“Network Switch” modülü ile ilgili komutları dilerseniz;

“Get-Command – Module NetworkSwitch” yazarak görmeniz mümkün.

![]()

“One Get

” Modülü ile artık web tabanlı uygulama kurulumları gerçekleştirebiliyoruz. Linux tarafıyla ilgilenenler için vazgeçilmez olan YUM ( Yellowdog Updater, Modified

) ve APT ( Advanced Packaging Tool

) harika bir araç olmakla beraber kolayca konsol üzerinden uygulama yüklenmesini ve kaldırmasını kolaylık sağlamaktadır. Artık Windows tarafında oldukça kolay bir şekilde bizde web tabanlı tanımlı olan galeriler üzerinden Powershell konsolu üzerinden uygulama yükleyip kaldırabileceğiz. İsteğinize bağlı olarak web tabanlı farklı uygulama galerileri ekleyebilir, şirketiniz içerisinde, bir uygulama galerisi oluşturup Powershell için uygulamaları kendi bünyenizde barındırıp ilgili sunucular üzerinden kurulumları gerçekleştirebilirsiniz. Bu sayede uygulama kurulumlarını indirmek için her seferinde internete ihtiyacınız kalmaz.

Şunu söylemekte fayda var, bu işlemleri daha önceden powershell üzerinden yapabiliyorduk, fakat özel eklentiler ve tanımlamalar yapmamız gerekiyordu. Buna örnek olarak,

Chocolatey aracını kullanarak powershell içerisinden uygulama yükleyebiliriz. Artık Powershell 5.0 ile beraber bu Cmdletlerin otomatik bir şekilde gelmesi ve Chocolatey Galerisini eklenmesi, yakın zamanda Microsoft’un kendi galerisini oluşturması ( gün geçtikçe gelişmekte olan bir galeriye sahip ). Artık yapmamız gereken tek şey kurmak istediğimiz uygulamanın adını yazmak.

“OneGet” modülü ile ilgili komutları dilerseniz;

“Get-Command – Module OneGet” yazarak görebilirsiniz.

![]()

![]()

Powershell içerisine internet üzerinde kullanılan galerileri ekleyebilirsiniz. Default olarak “Chocolatey” galerisi otomatik şekilde gelmektedir. Dilerseniz “Add-PackageSource” komutu ile bu galeriler ekleyebilirsiniz.

Get-PackageSource” cmdlet’i kullanarak Powershell üzerinde tanımlı olan uygulama galerilerini görmeniz mümkün.

![]()

Tanımlı olan uygulama galerilerine inceledikten sonra, bu galeriler üzerinden uygulama kurmaya geldi. İstediğimiz uygulamanın adı “Find-Package –Name” cmdlet’i ile aratabilirsiniz. Eğer “Find-Package”

komutu “–Name” parametresi olmadan çalıştırırsanız Chocolatey galerisi üzerindeki tüm uygulamalara listelersiniz.

“Find-Package –Name uygulamanızınadı“ şeklinde arama yapabilirsiniz. Aşağıdaki örnekte “Adobe Reader” uygulamasını powershell üzerinden araması gerçekleştirdik ve “Chocolatey” galeri üzerinde uygulamamızı bulduk artık kurma işlemlerini başlatabiliriz.

![]()

Uygulama aramasını “Where-Object” komutu ile filtreleyebilirsiniz.

Örnek Komut : “Find-Package | Where-Object Name –like ado*”

![]()

Farklı bir örnek ile “Out-GridView” cmdleti ile sonucunuzu “Grid view” penceresi içerisinde görebilirsiniz.

Örnek Komut : “Find-Package | Where-Object Name –like ado* | Out-GridView”

![]()

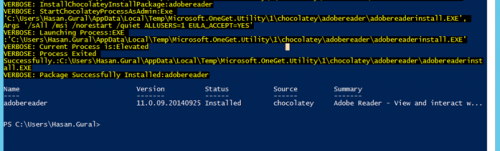

Bulduğumuz uygulamamızı kurmak için kullanacağımız komutumuz;

“Install-Package AdobeReader –Verbose –Force” Verbose parametresi ile kurulum adımları gerçekleştirirken ayrıntılı bir şekilde bize bilgi veriyor olacak. Bu sayede indirilen paketin nereye kaydedildiğinin öğreniyor olacağız.

![]()

İlgili uygulamayı Chocolatey galerisi üzerinden indirip, sessiz kurulum şeklinde devam etmektedir.

![]()

Uygulama kurulum işlemleri bittiği zaman “Installed” şeklinde görmemiz gerekmektedir.

![]()

Uygulamanın kurulduğumu teyit ediyorum.

![]()

Farklı bir senaryo ile “Install-Package” komutumuzu kullanmaktan bahsetmek istiyorum. Bir “.txt” uzantılı dosyamız olduğunu varsayalım ve bu dosyamızım içerisine kurmak istediğimiz uygulama adlarını girelim.

Örnek;

![]()

Not: Kurmak istediğiniz uygulama isimlerini “Find-Package” komutu çalıştırarak uygulama listesini görebilirsiniz.

Uygulama listesi adında bir txt uzantılı dosyamı oluşturup kaydettim. Daha sonra bu “.txt“

dosyasını çağırıp içerisindeki tüm uygulamaları “Install-Package”

komutu içerisine göndereceğim.

“Install-Package –Name ( Get-Content .UygulamaListesi.txt )”

![]()

“UygulamaListesi.txt” içerisindeki yazan tüm uygulamaların otomatik bir şekilde “Install-Package” komutu ile kuruldu.

![]()

![]()

Tüm uygulamaların kurulduğunu görmekteyiz. Dilerseniz, “Uninstall-Package –Name uygulama-adınız “

ya da “Uninstall-Package –Name ( Get-Content .UygulamaListesi.txt )” komutu ile yüklediğiniz uygulamaları kaldırabilirsiniz.

![]()

Windows Management Framework 5.0 Preview aşağıdaki komut ile sisteminizden kaldırabilirsiniz.

wusa /uninstall /kb: KB2969050

Bir başka yazımızda görüşmek üzere,