Merhaba bu makalemizde sizlere Wsus Rol’ününden bahsediyor (Windows Server Update Services) olacağım. WSUS, Microsoft tarafından hazırda kullanılan ürünlerin güncelleştirmelerini, ağ ortamındaki client bilgisayarlara dağıtmamızı sağlamaktadır. Aynı zamanda WSUS bu güncelleştirmeleri takip edebilmemizi sağlar.

WSUS (Windows Server Update Services) kurulumu için ilk olarak Server Manager yönetiminde Dashboard kısmından “Add roles and features” ı seçiyoruz.

![]()

“Next”diyoruz.

![]()

Role-based or Features-based Installation kurulumu bildiğimiz rol ve özelliklerin kurulumunu yapabileceğimiz bölümdür. “Next” diyorum.

![]()

Wsus.erbulmus.com sunucuma WSUS (Windows Server Update Services) roles’u kuracağımdan dolayı“Next” diyorum.

![]()

Roles bölümünde iste WSUS (Windows Server Update Services) roles’u işaretliyorum.“Next” diyorum.

![]()

Select features ekraninda sunucumuz üzerine kurubileceğimiz Features‘leri görüyoruz.“Next” diyoruz.

![]()

WSUS(Windows Server Update Services) rolünün kurulumuna devam etmek için” Next “diyerek devam ediyoruz.

![]()

WID Database :Kendi veritabanını oluşturarak kullanacağımız databasedir.

WSUS Service :WSUS roles’nun çalışmasında rol oynayan servistir.

Database : Bu seçeneği seçerseniz .WID Database ve WSUS Service seçeneğini seçemezsiniz bu sunucu üzerinde sadece Database tutulur.

Biz kendi database ve wsus servisini bir arada kuracağımızdan dolayı WID Database ve WSUS Service seçeneğini seçiyoruz. “Next” diyoruz.

![]()

Sanal sunucu üzerinde işlem yaptığım için ben C: altında Wsus isimli bir klasörünün içinde update’lerimi barındıracağım. “Next” diyerek ilerliyoruz.

![]()

Web server IIS Roles kuruyoruz.

![]()

Bu pencerede değişiklik yapmamiza gerek yok “Next” diyerek geçebiliriz.

![]()

Restart the destination server automatically if required seçeneğini işaretliyoruz. “Next” diyoruz.

![]()

“Close” diyoruz.

![]()

Server Manager Dashboard‘an ekraninda Tools bölümüne gelerek oradan Windows Server Update Services‘e tıklıyoruz.

![]()

“Run”diyoruz.

![]()

“Next” diyoruz.

![]()

Kutucuğu işaretlerseniZ Microsoft tarafına istatislik bilgi gidecektir.Ben işaretlemeden “Next” diyorum.

![]()

Update’leri microsoft tarafından alacağımızdan dolayı Synchronize from microsoft update diyerek ilerliyoruz.

![]()

Proxy kullanmayacağız. “Next” diyerek ilerleyebiliriz.

![]()

Connect to Upstream Server ekraninda gerekli bilgilerin ve Synchronize işlemlerini başlatmak için Start Connecting‘i seçip işlemi başlatıyoruz.

![]()

Kurulum bitti “Next” diyoruz.

![]()

Hangi dillerde update’leri indirmek istiyorsak yada ortamda hangi diller kullanılıyorsa o dilleri işaretlememiz gerekmektedir.

![]()

Benim ortamda windows server 2012 ve üzeri işletim sistemi olduğu için ben windows server 2012 tiklerini işaretliyorum. “Next” diyoruz.

![]()

Configure Sync Schedule ekranında Windows Update Services sunucumuzun update işlemleri katagori olarak düzenleyebiliriz.Burada ihtiyacımız olan update’leri belirliyoruz.”Next” diyoruz.

![]()

Senkronizasyon işlemi nasıl yapılsın yada hangi günlerde yapılsın gibi işlemleri yapabiliriz.Değişiklik yapmadan devam ediyorum. “Next” diyorum.

![]()

“Begin initial Synhronization” kutucuğunu işaretliyerek senkronizasyon işlemini başlatıyoruz.

![]()

Finish diyoruz.

![]()

Yukaridaki resmin sol üst bölümündeki “Synchronize Now” linkine tıklıyoruz.

![]()

Synchronize Now işleminden sonra security update ve critical update’ler buldu.Fakat 3. uyarıda ise Your Wsus server currently shows that no computers are registerede to receive update. uyarsında Windows Update Services kurulumu yapıldı ama bu hiç bir client makinamız bilmiyor bu servisi client bilgisayarlarımıza tanıtmamız gerekir.Bu işlem ise Group Policy Management üzerinden yapılmaktadir.

![]()

Server Manager Dashboard‘an ekraninda Tools bölümüne gelerek oradan Group Policy Management ‘e tıklıyoruz.

![]()

Computer Configuration tabından Policies – Administrative Templates -Windows components – Windows Update tıklıyoruz.

![]()

Bizim işimize Configure Automatic Update ve Specify intranet Microsoft update service location yarıyacaktır.

Configure Automatic Update: Update’ler hangi gün ve hangi saatler indirilsin nasıl kurulsun diyebiliyoruz.

Specify intranet Microsoft update service location: Update sunucumuzun kim olduğunu belirtiyoruz.

Configure Automatic Update

![]()

Önce Policy “Enable” ediyoruz.

Sırasıyla incelersek,

Notify for download and notify for install: Yeni update geldiğinde indiriyim mi diye sor ve indirdikten sonrada kurulumu yapılsın mı diye sor.

Auto download and notify for install: Otomatik olarak indir ve kurulum yapılsın mı diye sor

Auto download and schedule the install: Hiç bir şey sorma otomatik olarak indir ve benim aşağıdaki bölümde belirteceğim gün ve saatte kurulumu yap (seçeceğimiz seçenek bu)

Allow local admin to choose setting: Local admin nasıl istiyorsa update’leri one indirip kurulumu yapsın.

Biz 3. seçenek olan Auto download and notify for install ‘ı seçiyoruz. “Apply” diyoruz.

Specify intranet Microsoft update service location

![]()

Yine önce Policy’i “Enable” ediyoruz. Bu kısımda Windows Server Update Services kim olduğunu söylüyoruz.

Her iki yerde aynı adresi giriyoruz. Birincisi Wsus sunucu ki olduğu ikincisi ise update’ler ile ilgili raporlarını o adrese bildiriyoruz.

Https://wsus.erbulmus.com:8530

![]()

Domain Controller 5 dk içerisinde diğer makinaler ise 90 ve 120 dk arasında yapılan ayarları alacaktır. Update’leri kontrol etmeyen makinalarda ise bir komut ile o makinayı tetikleyebiliyoruz.Bu komut microsoft sınavlarında sorular bir komuttur.

” Wuauclt.exe /reportnow /detectnow “

Resimde ise ortamda tek bir “wsus” sunucum olduğu için onu görebiliyoruz.

![]()

All Updates kısmına geliyoruz ister tek tek, istersek tümünü seçerek update’leri kurabiliyoruz. Ben tümünü seçip “Approved for install “diyorum.

![]()

“Ok” diyoruz.

Update kurulumunu başlatmış bulunuyoruz.

![]()

Update Services kısmından Options tıklıyoruz.

![]()

Update Source and proxy server: ilk konfigürasyon yapıldığı yer update’leri microsoft tarafından aldığımızı gönderen yerdi. Proxy ayarlarınıda yapıldığı yer aynı zamanda

Products and classifications: konfigürasyon sırasında yeni bir ürün yüklediniz sunucunuza mesela exchange server onunla ilgili update’leride indir dediğimiz yerdir.Aynı zamanda ne tür update’leri indirmesini bu kısımdan değiştirebiliriz.

Update files and languages: Bu kısımda ortama farklı dilde işletim sistemi eklediğinde değişiklik yapabileceğimiz kısımdır.

Automatic Approvals: Update’ler ile ilgili ayarları otomatik halde yada manuel olarak “Approva “edebiliyorduk.

Synchronizations Schedule: sekronizasyon ile ayarların yapıldı kısım.

Computers: Bu bölümde update’ler ile ilgili grouplar oluşturabiliyorduk ve grouplara göre update işlemlerini düzenleyebiliyoruz.

![]()

Server cleanup Wizard: Kullanılmayan ve ihtiyaç duyulmayan update’lerin bu kısımdan temizleyebiliriz.

Reporting Rollup: Alınan raporların içinde serverla ilgili bilgileri istiyorum veya istemiyorum diyebiliyoruz.

E-mail Notifications: Sekronizasyon yapıldığı zaman belirli kişilere mail gönderilsin yada belli aralıklarda rapor alınsın gibi uyarıları yönettiğimiz kısımdır.

Microsoft update Improvement Program: Bu bölüme kurulum başında bakmiştık, Microsoft tarafına istatislik bilgi gönderecektir.Biz işareti kaldırmıştık.

Personalization: Update’leri nerden aldığını izlediğimiz kısım

Wsus server configuration Wizard: İlk konfigürasyon sihirbazını tekrar çalıştırıyor.

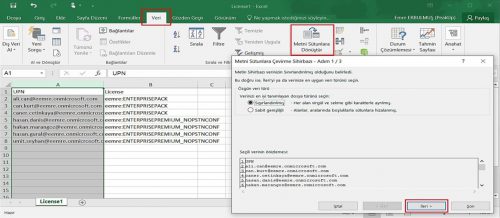

Son olarak location tabını kendinize göre düzenleyerek, bir sonraki adıma geçebilirsiniz.